Узнайте, как проводить тестирование на проникновение с помощью инструментов Burp Suite.

Burp Suite предлагает комплекс инструментов для тестирования на проникновение веб-приложений. Пакет инструментов доступен в бесплатной и платных версиях. Есть три издания. Бесплатная версия называется Community Edition . Сюда входят инструменты, которые можно использовать для тестирования веб-сайтов и веб-служб вручную.

Две платные версии Burp Suite — Professional Edition и Enterprise Edition . Редакция Enterprise полностью автоматизирована, что соответствует определению менеджера уязвимостей. Профессиональная версия, как и бесплатная версия, предназначена для использования тестирования на проникновение. Однако в нем больше автоматизации, чем в Community Edition.

В данном руководстве мы рассмотрим бесплатные инструменты Community Edition и способы их использования для проверки безопасности ваших веб-сайтов. Существует множество атак на бизнес, которые хакеры могут осуществить, заражая веб-сайты. На вашем веб-сервере также есть несколько лазеек , через которые могут проникнуть хакеры. Цель инструментов Burp Suite Community Edition — дать вам возможность действовать как хакер и попытаться повредить вашу систему. С помощью этой стратегии вы можете определить слабые места в системе безопасности и устранить их до того, как хакеры обнаружат их и скомпрометируют вашу систему.

Тест на проникновение

Разница между тестированием на проникновение и сканированием уязвимостей заключается в том, что тестирование на проникновение выполняется вручную , а сканирование уязвимостей автоматизировано . Однако две стратегии тестирования безопасности ищут одни и те же проблемы. Так что, если у вас нет времени на тестирование на проникновение, вам лучше выбрать сканер уязвимостей.

Внутреннее тестирование на проникновение может быть неэффективным. Это связано с тем, что владельцы или менеджеры веб-сайтов обычно не готовы зайти так далеко, как настоящие хакеры, чтобы повредить их системы. Основная стратегия тестирования на проникновение заключается в том, что оно должно имитировать действия настоящего хакера. Хакер готов пойти на все, чтобы взломать цель, но владельцы, скорее всего, избегают тяжелых тактик, предпочитая оправдывать слабые места, а не выявлять их.

Тестирование на проникновение более эффективно, если оно проводится внешними опытными консультантами. Однако эти профессиональные пен-тестеры стоят дорого, и лишь немногие компании могут позволить себе их услуги на регулярной основе. Частые проверки потенциальных уязвимостей в системе безопасности экономически выгодны, если они выполняются собственными силами. Тем не менее, стоит инвестировать в периодические внешние тесты, чтобы проверить, действительно ли ваши sts обнаружили все уязвимости.

Burp Suite Community Edition

В Community Edition не так много инструментов . Однако их достаточно, чтобы вы ознакомились с концепцией тестирования на проникновение . После того, как вы определились со стратегией тестирования, вы, возможно, захотите перейти на профессиональную версию, которая предоставляет гораздо больше инструментов для ручного тестирования, а также некоторые системы автоматизации тестирования.

Burp Suite включает веб-браузер , который уже настроен для тестирования. Это проще в использовании, чем обычный браузер. Однако, если вы не хотите переключаться на включенный браузер, можно использовать любой другой. Браузер предлагает прокси-сервер WebSockets и сохраняет историю тестов. Пакет Community Edition состоит из repeater, sequencer, decoder и compare. Также в паке есть демо-версия Burp Intruder .

Системные требования Burp Suite Community Edition

Система Burp Suite для всех выпусков устанавливается на Windows , macOS и Linux . Критическая проблема заключается в том, что на хост-компьютере должна быть установлена среда выполнения Java (JRE) 1.7 или более поздней версии (64-разрядная версия).

Компьютеру требуется не менее 4 ГБ памяти, но рекомендуется, чтобы у него было 8 ГБ, в основном, если вы думаете, что в конечном итоге вам может потребоваться обновление до Professional Edition. Компьютеру также необходимо два ядра процессора. Наконец, установка занимает 286 МБ дискового пространства .

Установите Burp Suite Community Edition

Чтобы запустить Burp Suite Community Edition на вашем компьютере, выполните следующие действия:

- Перейдите на страницу загрузки Burp Suite Community Edition и нажмите кнопку «Загрузить». Это приведет вас на другую страницу.

- Выберите свою операционную систему и нажмите кнопку «Загрузить».

- Нажмите на загруженный файл, чтобы запустить программу установки.

- Следуйте инструкциям мастера загрузки, просматривая каждую страницу, нажимая кнопку «Далее».

Запуск Burp Suite Community Edition

Установка завершается созданием записи в меню «Пуск» и значка на рабочем столе. Нажмите на любой из них, чтобы открыть программу. Вам будет представлено заявление об условиях . Щелкните I Accept , чтобы открыть приложение.

Выполнение тестов в Burp Suite называется проектом . Вы можете только сохранить план тестирования и открыть его через интерфейс Burp Suite с профессиональной версией. В Community Edition вы просто запускаете тест с нуля. Однако, поскольку вы все еще изучаете концепцию « проектов », вряд ли у вас все равно будут сохранены какие-либо планы тестирования. Поэтому ваш единственный вариант на начальном экране — Temporary project . Нажмите кнопку Next , чтобы начать.

Следующий экран позволяет вам установить конфигурацию для теста. Эта функция сложна в Community Edition, потому что она загружает только настройки, относящиеся к проекту, и вы не можете восстановить проект из файла. Так что лучше просто придерживаться опции Use Burp defaults . Затем нажмите кнопку Start Burp , чтобы начать тестирование.

Система запускает ряд тестов, а затем открывает панель инструментов Burp Suite , отображая результаты тестов. Сторона действий по проблемам на панели инструментов — это всего лишь демонстрация. Вы не можете направить эту утилиту на один из ваших сайтов. Он просто показывает проблемы с примерами сайтов, которые Burp Suite настроил для демонстрационных целей. Короче говоря, функция активности проблем бесполезна для тех, кто использует Community Edition. Поскольку это основная функция вкладки Dashboard, вы не получите много полезной информации из этой части интерфейса.

Просмотр веб-трафика с помощью Burp Suite

Вкладка « Proxy » в интерфейсе Burp Suite является основным механизмом действий с использованием Community Edition. Он позволяет вам видеть весь трафик, который проходит между вашим веб-браузером и серверами посещаемых вами сайтов.

Есть варианты, чтобы сузить сайты, о которых сообщается. Однако это проблема только в том случае, если вы используете для тестов свой обычный веб-браузер. Если вы используете встроенный браузер, вы будете получать отчеты только о трафике в этом браузере. Любая активность, которую вы одновременно выполняете в своем обычном браузере, не будет отражена в Burp Suite. Эта стратегия значительно упрощает управление информацией в Burp Suite.

Вкладка «Proxy» включает четыре подвкладки. Эти:

- Intercept

- HTTP history

- WebSocket history

- Options

Это области, в которых вы фиксируете трафик, используемый в других разделах сервиса Burp Suite.

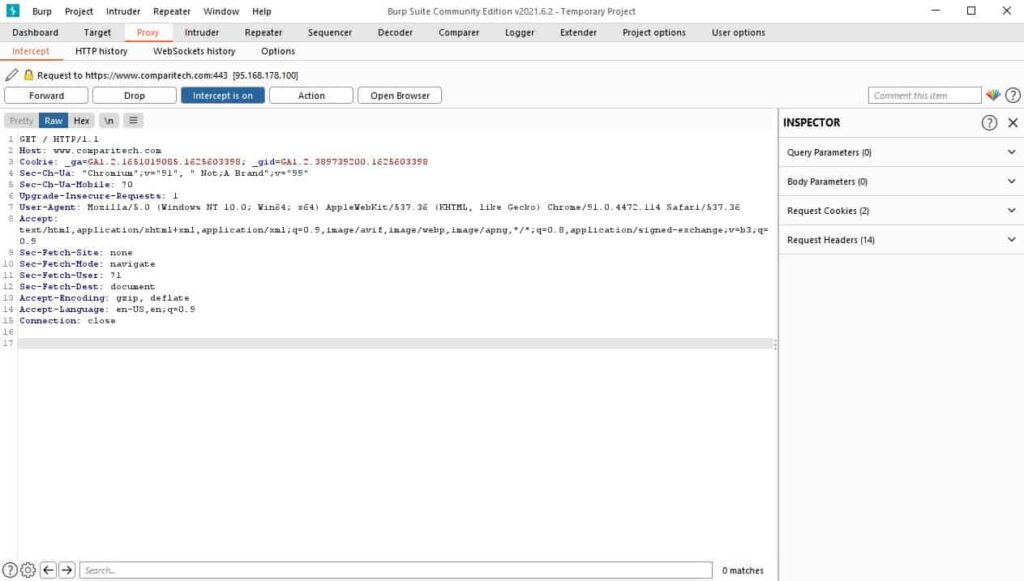

Служба перехвата

Когда вы нажмете на подвкладку Intercept, вы увидите четыре кнопки. Эти:

- Forward

- Drop

- Intercept is on

- Action

- Open Browser

В основной части этого экрана отображается несколько информационных панелей. Первый из них побуждает вас открыть встроенный браузер . Поскольку целью этого экрана является отображение трафика между браузером и веб-сервером, вы не получите на нем ничего полезного, пока не откроете браузер и не получите доступ к веб-странице. Нажмите на одну из двух кнопок « Открыть браузер » на экране.

Браузер Burp Suite откроется в новом окне, но экран Intercept в консоли не изменится. Вам нужно перейти на веб-страницу, чтобы что-то произошло. Мы можем использовать веб-сайт Comparitech в качестве примера. Это на comparitech.com.

Введите compritech.com в строку поиска браузера — используйте адрес своего веб-сайта, если хотите.

Вы не увидите никаких движений в веб-браузере. Индикатор «работает» будет просто медленно кружиться. Система Intercept блокирует диалоги запросов и ответов, которые ведут к созданию веб-страницы в браузере. Вы должны выполнить эти запросы.

Вернитесь к консоли Burp Suite, и вы увидите, что она изменилась. Информационные панели исчезли, а вместо них вы увидите запрос, который тестовый браузер отправил на веб-сервер. Следующий шаг зажат, чтобы вы могли изучить эту информацию.

Есть действия, которые вы можете выполнить на этом этапе с информацией о запросе, отображаемой на экране. Чтобы увидеть полный список, нажмите кнопку « Действие» . Вы будете знать, что можете скопировать детали этого запроса в другие функции в сервисе Burp Suite. Однако отложите это прямо сейчас, потому что вы получите возможность увидеть как запрос, так и ответ в другом разделе вкладки « Прокси ». Прямо сейчас вы просто просматриваете каждый запрос в реальном времени, когда он поступает на веб-сервер. Эти шаги также сохраняются, и вы сможете увидеть их все в таблице позже.

Избегайте повторного использования кнопки « Открыть браузер » — это приведет к открытию другого экземпляра в другом окне, а не к уже открытому браузеру. Если вы хотите вернуться к браузеру, с которым вы работаете, используйте вместо этого функции вашего компьютера, такие как Alt-TAB .

Чтобы продвинуть процесс запроса страницы, нажмите кнопку « Вперед» . Это позволяет перейти к следующему шагу. Вернувшись в браузер, вы увидите запрошенную загрузку веб-страницы, продолжая выполнять запросы с помощью кнопки «Вперед».Когда веб-страница полностью загружена, основная панель экрана Intercept будет пустой. Это связано с тем, что вы захватили весь трафик, передаваемый туда и обратно между браузером и веб-сервером для доступа к странице. Дальнейшие действия, которые вы выполняете на загруженной в браузер странице, будут отображаться на экране перехвата

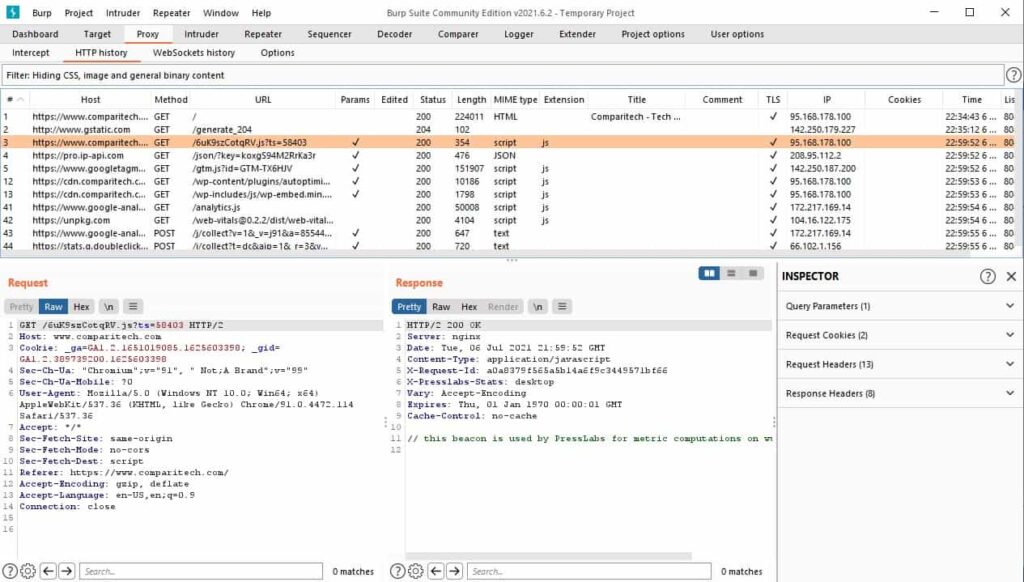

HTTP history

Вторая вложенная вкладка на вкладке «Прокси» — это история HTTP . Здесь вы можете оглянуться назад на те транзакции, которые вы прошли на подвкладке Intercept.Нажмите на подвкладку истории HTTP . Все транзакции перечислены в таблице, в верхней части экрана. Нажмите на любую строку, чтобы увидеть подробности.

Самая захватывающая пара «Request/Response», которую вы можете найти в этих записях, — это те, которые передают учетные данные учетной записи пользователя . Если вы найдете такую строку, вы можете начать действовать как хакер и запускать свои атаки тестирования на проникновение.

Запуск атаки

Щелкните правой кнопкой мыши строку в списке истории HTTP, в которой есть сообщение о входе в систему. Должно появиться контекстное меню, и вы можете нажать «Send to Intruder» , чтобы передать эти данные одному из инструментов атаки.

Как только вы отправите данные Intruder, вкладка Intruder в верхней ленте меню станет красной. Нажмите на эту вкладку. Данные из запроса, который вы выбрали на экране HTTP history , уже будут на подвкладке «Positions». Злоумышленник выделит соответствующие данные зеленым цветом. Они станут полезной нагрузкой атаки, а выделенные разделы — это «позиции» или фрагменты информации, которые можно использовать в попытках. Содержимое запроса представлено в виде простого текста и не зашифровано, поэтому, если вы зафиксировали действие входа в систему, процесс взлома, как у хакера , должен быть довольно простым. Однако следует отметить, что тестирование на проникновение редко бывает таким простым.

Intruder предлагает четыре стратегии атаки:

- Sniper — использует один набор полезных данных и вставляет каждое значение в каждую позицию по очереди. Это используется для фаззинга, например, вы знаете, что нужен конкретный вопрос, но не знаете, в какую область он должен входить.

- Battering ram — дублирует каждую полезную нагрузку, размещает одно и то же значение во всех позициях одновременно, а затем пробует следующее значение. Это используется, когда ожидается, что точное значение будет согласовываться в нескольких местах в форме, например, имя пользователя требуется для нескольких входных данных и ожидается, что оно будет соответствовать.

- Pitchfork — использует несколько полезных нагрузок и позволяет вам решить, какой набор значений использовать для каждой позиции. Полезно для циклического перебора соответствующих значений-кандидатов для диапазона входных полей одновременно.

Cluster bomb — использует несколько наборов полезной нагрузки с одним набором, назначенным каждому полю ввода, и использует каждую перестановку комбинаций значений для всех наборов. Большое количество наборов и большое количество значений в каждом наборе может привести к тому, что эта атака займет много времени.

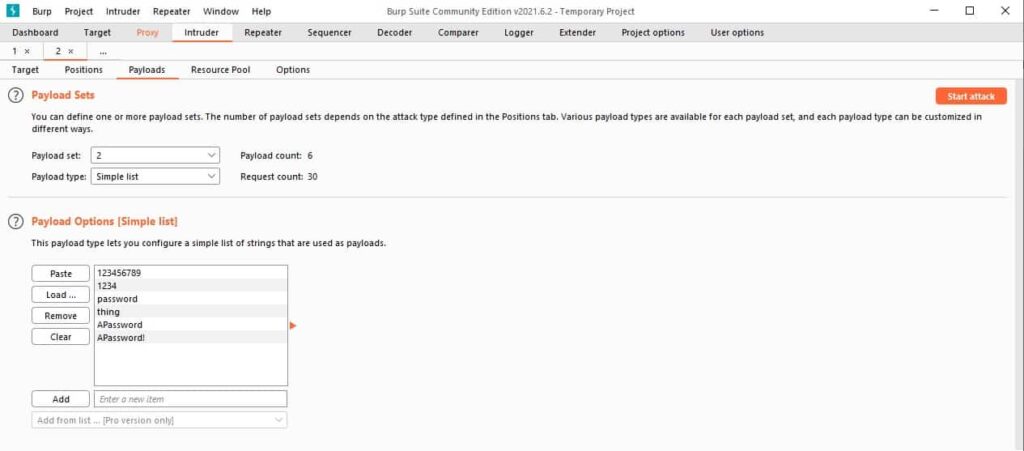

Атака кластерной бомбы, вероятно, является лучшей стратегией для угадывания учетных данных доступа. Например, установите в поле Тип атаки значение Cluster bomb и очистите отмеченные позиции Burp Suite. Затем просмотрите свои данные и найдите поле имени пользователя. Выделите его и нажмите кнопку «Add». Далее найдите поле пароля, выделите его и нажмите кнопку «Add».

Перейдите на подвкладку Payloads . Выберите 1 для Payload set — это относится к полю имени пользователя. В поле «Payload Type» есть много вариантов — выберите «Simple list» .

В поле ввода данных в нижней части панели Payloads Options . Введите обычное имя пользователя, например, admin или guest. Нажмите кнопку «Add» рядом с полем. Повторяйте это, пока в вашем списке не будет около шести возможных значений.

Вернитесь к раскрывающемуся списку Payload set и выберите 2. Затем введите список возможных паролей в списке Payload Options.

Не помещайте слишком много значений в каждый набор для каждого запуска. Будет много возможных имен пользователей и паролей, которые вы, возможно, захотите попробовать. Однако лучше выполнять комбинации по секциям, чтобы быстрее получить результат.

Нажмите кнопку «Start attack» .

Система проработает все возможные комбинации значений в двух списках. Вы можете наблюдать за каждой попыткой в открывшемся окне «Results». Вы узнаете, верна ли одна из комбинаций, посмотрев на поле «Length».

Длина, указанная в этом поле, представляет собой количество байтов в ответе. Каждая система имеет свое сообщение об успешном или неудачном входе в систему. Однако вы можете быть уверены, что большинство ваших попыток потерпят неудачу и будут иметь одинаковый номер в поле «Длина». Это говорит вам о количестве байтов в сообщении о неудачной попытке входа в систему. Если одна из попыток имеет другое значение в поле «Length», это будет правильной комбинацией имени пользователя и пароля.

Explore Burp Suite

Возможности Community Edition Burp Suite ограничены. Например, чтобы извлечь какую-либо пользу из возможностей сканирования уязвимостей на вкладке Dashboard, вам необходимо перейти на Professional Edition. Однако есть несколько стратегий ручных атак, которые вы можете реализовать с Community Edition.

Если вы решите перейти на Professional Edition, вы можете получить 30-дневную бесплатную пробную версию.

Источник:

https://www.comparitech.com/net-admin/burp-suite-cheat-sheet/

Автор оригинальной статьи:

Stephen Cooper

https://www.comparitech.com/author/stephen-cooper/