В данной статье была смоделирована ситуация для понимания сути уязвимости на примере популярного плагина под WordPress «Wodfence Security». На момент написания статьи этот плагин имеет более миллиона установок и более двух тысяч положительных отзывов.

Представьте себе, что у вас есть сайт, который построен на CMS Magento и имеет ежемесячный оборот 100000$. Также на сервере находиться блог, построенный на CMS WordPress . Он располагается по адресу:

www.magento.com/blog(wordpress)

Злоумышленник получил доступ к Админке блога с помощью брута или какими либо другими методами. Администратор сайта заблокировал возможность добавления новых плагинов и редактирования шаблона с помощью директив в wp-config.php:

define( ‘DISALLOW_FILE_EDIT’, true );

define( ‘DISALLOW_FILE_MODS’, true );

Злоумышленник анализирует текущую обстановку. Его цель – добраться до системы управления сайта Magento. Для этого он начал проверять существующие плагины на блоге. И увидел, что на сайте присутствует плагин Wodfence.

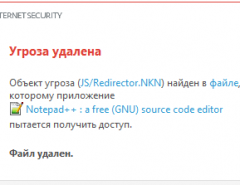

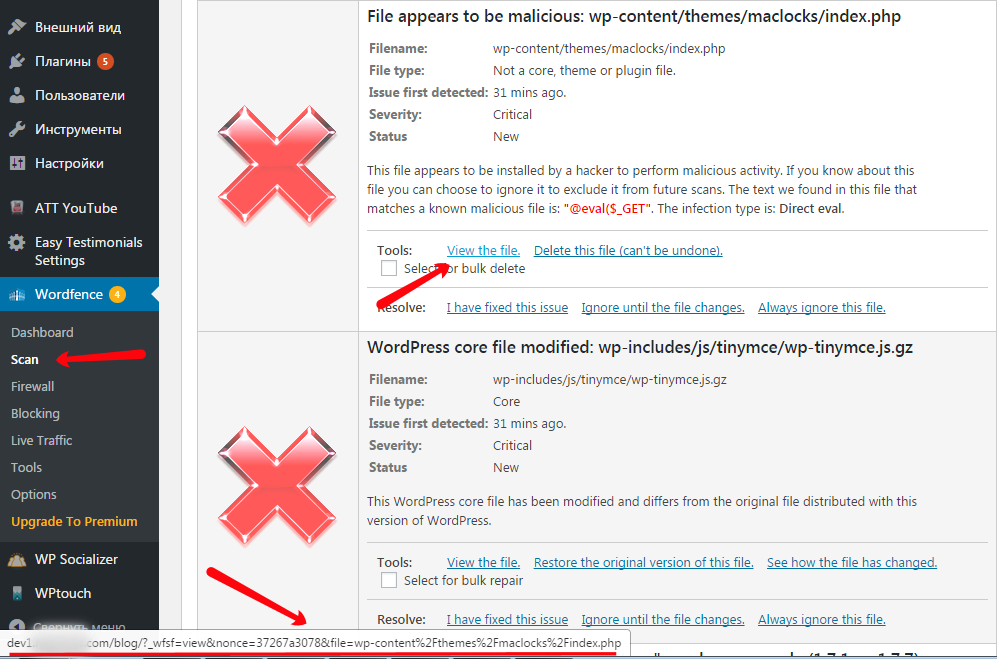

Этот плагин отвечает за безопасность сайта. Одной из ключевых его особенностей является возможность сканирования и сравнения файлов движка, тем и плагинов с оригинальными версиями из репозитория. При завершении сканирования WORDFENCE показывает отчет о найденных файлах, как подозрительных, так и вредоносных.

На скриншоте приведен пример результата сканирования:

Через «View the file» мы можем просмотреть исходный код файла, чтобы удостовериться, действительно файл является вредоносным или нет. Заметив характерность переменной «file» мы интуитивно подставляем файл index.php, чтоб убедиться можем ли мы читать произвольные файлы, не относящиеся к результатам сканирования плагина, в следствие чего видим его исходный код.

Ну, а дальше все технично и просто, подставляем в запрос wp-config.php

https://site-shop/blog/?_wfsf=view&nonce=37267a3078&file=wp-config.php

Что раскрывает нам чувствительные данные для доступа к БД:

Далее мы подключаемся к БД сайта, например, через PhpMyAdmin, и манипулируем необходимыми нам данными. К примеру, появляется возможность добавить нового админа для основного сайта Magento, что дает дальнейший вектор атаки для злоумышленника!

Источник статьи:

https://cobweb-security.com/2017/02/09/exploitation-of-the-vulnerability/